veracrypt le clone de "truecrypt"

tutoriel d'installation

Logiciels / Autres logiciels

zalappy Membre non connecté

-

- Voir le profil du membre zalappy

- Inscrit le : 28/07/2012

- Groupes :

https://korben.info/veracrypt-est-maintenant-compatible-avec-les-conteneurs-truecrypt.html

il nous parle de "Veracrypt" je vais citer son article et à la fin je mets le tuto pour l'installation

VeraCrypt est maintenant compatible avec les conteneurs TrueCrypt

Quand le logiciel de chiffrement TrueCrypt a disparu pour une raison qui reste encore mystérieuse (même si tout indique un gros coup de pression de la part des États-Unis), je me suis amusé à lister les alternatives libres et je vous ai parlé dans la foulée de VeraCrypt.

Mis au point par une boite française, ce logiciel dont les sources sont disponibles ici se positionne pour être un remplaçant sérieux à TrueCrypt. Le truc c'est que jusqu'à présent, VeraCrypt ne supportait pas les conteneurs TrueCrypt... Difficile dans ce cas, de migrer d'un outil à l'autre.

Mais depuis le 30 décembre dernier, cette limite a été levée avec l'apparition sur leur site de la version 1.0f qui gère le montage et la conversion de volumes TrueCrypt.

Hormis ceci, la vitesse des montage de conteneurs chiffrés a été améliorée et pas mal de petites fonctionnalités ont été ajoutées et de petits bugs corrigés (et pas l'inverse). Je vous invite vraiment à vous y intéresser.

VeraCrypt est disponible sous Windows, Mac et Linux.

ici: https://veracrypt.codeplex.com/

Tutoriel d'installation, pour (Mageia 5) et inférieur:

une fois le prog télécharger sur leur site: https://veracrypt.codeplex.com/

copié coller le fichier tar.bz2 dans le /home/login

dézipper le tar.bz2 en manuel

ensuite ouvrir la konsole se loggé en root en tapant: su

ensuite taper: cd/répertoirede-veracrypt

ensuite on lance l'installation:

./veracrypt-1.0f-setup-gui-x64

(choisissez le bon moi je suis en 64bits donc j'ai mis celui-ci)

la konsole vous demande:

1) Install veracrypt_1.0f_amd64.tar.gz

2) Extract package file veracrypt_1.0f_amd64.tar.gz and place it to /tmp

tapé le choix: 1

le contrat s'affiche appuyer sur "entrer" pour faire défiler

et ensuite taper "yes" pour accepter le contrat

tout vas ce dézipper dans les bons répertoires à la fin vous avez ce message:

Installing package...

usr/

usr/bin/

usr/bin/veracrypt-uninstall.sh

usr/bin/veracrypt

usr/share/

usr/share/applications/

usr/share/applications/veracrypt.desktop

usr/share/veracrypt/

usr/share/veracrypt/doc/

usr/share/veracrypt/doc/License.txt

usr/share/veracrypt/doc/VeraCrypt User Guide.pdf

usr/share/pixmaps/

usr/share/pixmaps/veracrypt.xpm

Il ne reste plus qu'a crée les permissions pour que veracrypt s'allume sans un message d'erreur root

(la méthode est exactement la même que pour TRUECRYPT)

avec "vi" pour éditer le fichier en ligne de commande lisez ceci pour faire marcher "vi": http://www.commentcamarche.net/contents/1137-linux-l-editeur-vi

- Lance une session de terminal/konsole

- passe en root: su

- édite le fichier: /etc/modprobe.conf

- va sur la ligne: install scsi_hostadapter /sbin/modprobe sata_nv; /sbin/modprobe pata_amd; /bin/true et par exemple juste avant /bin/true

- ajoute le texte /sbin/modprobe loop;

- enregistre et quitte

ensuite toujours avec "vi"

- passer en root: su

- ajouter le module: loop >> /etc/modules

ce qui donne:

# /etc/modules: kernel modules to load at boot time.

#

# This file should contain the names of kernel modules that are

# to be loaded at boot time, one per line. Comments begin with

# a `#', and everything on the line after them are ignored.

loop

ensuite

il faut éditer le fichier /etc/sudoers

avec "vi"

passer en commentaire la ligne #Defaults requiretty (ajouter le #)

Après ## The COMMANDS section may have other options added to it., ajoutez une ligne:

nom_d_utilisateur nom_d_ordinateur=(root) NOPASSWD:/usr/bin/veracrypt

Note: le nom_d_utilisateur s'obtient par la commande

whoami

et nom_d_ordinateur, 'localhost' par défaut, s'obtient par la commande :

hostname

Tutoriel d'installation, pour (Mageia 6) et supérieur:

https://www.mageialinux-online.org/wiki/veracrypt-installation-sur-mageia

Édité par zalappy Le 23/10/2017 à 19h31

<table class="formatter-table">

<tr class="formatter-table-row">

<td class="formatter-table-col">Mageia7.1/6/5-64bits-Xfce</td>

<td class="formatter-table-col">Demander la maj d'un prog existant du CCM.</td>

<td class="formatter-table-col">[Tuto] Configuration d'un serveur LAMP</td>

</tr>

<tr class="formatter-table-row">

<td class="formatter-table-col">[Tuto] installer VeraCrypt.</td>

<td class="formatter-table-col">Cloner un disque, une partition</td>

<td class="formatter-table-col">Thèmes icônes xfce/plasma les modifiées</td>

</tr>

</table>

<tr class="formatter-table-row">

<td class="formatter-table-col">Mageia7.1/6/5-64bits-Xfce</td>

<td class="formatter-table-col">Demander la maj d'un prog existant du CCM.</td>

<td class="formatter-table-col">[Tuto] Configuration d'un serveur LAMP</td>

</tr>

<tr class="formatter-table-row">

<td class="formatter-table-col">[Tuto] installer VeraCrypt.</td>

<td class="formatter-table-col">Cloner un disque, une partition</td>

<td class="formatter-table-col">Thèmes icônes xfce/plasma les modifiées</td>

</tr>

</table>

thierryR Membre non connecté

-

- Voir le profil du membre thierryR

- Inscrit le : 02/02/2010

- Site internet

débusqueur de bugs et chercheur en améliorations

Amicalement vôtre.

Amicalement vôtre.

Kernel: 4.4.92-desktop-1.mga5 x86_64 (64 bit) Desktop: KDE 4.14.35 Distro: Mageia 5 thornicroft

Machine: Mobo: ASUSTeK model: X751SA v: 1.0 Bios: American Megatrends v: X751SA.403

CPU: Quad core Intel Pentium N3710 (-MCP-) cache: 1024 KB Graphics: Card: Intel Atom/Celeron/Pentium Processor x5-E8000/J3xxx/N3xxx Integrated Graphics Controller

Amicalement vôtre.

Amicalement vôtre.Kernel: 4.4.92-desktop-1.mga5 x86_64 (64 bit) Desktop: KDE 4.14.35 Distro: Mageia 5 thornicroft

Machine: Mobo: ASUSTeK model: X751SA v: 1.0 Bios: American Megatrends v: X751SA.403

CPU: Quad core Intel Pentium N3710 (-MCP-) cache: 1024 KB Graphics: Card: Intel Atom/Celeron/Pentium Processor x5-E8000/J3xxx/N3xxx Integrated Graphics Controller

admel Membre non connecté

-

- Voir le profil du membre admel

- Inscrit le : 21/09/2014

- Site internet

- Groupes :

-

Équipe Mageia

-

Membre d'Honneur

Merci l'ami !

zalappy Membre non connecté

-

- Voir le profil du membre zalappy

- Inscrit le : 28/07/2012

- Groupes :

Je cite l'article de zdnet:

Truecrypt : pas d’insidieuses backdoors, mais des failles

Un des ingénieurs du projet Google Zero a découvert deux failles de sécurité au sein du code source de TrueCrypt. Des failles jugées mineures et non intentionnelles, mais qui permettent une élévation de privilège. Celles-ci ont été corrigées au sein de VeraCrypt, un fork basé sur le projet TrueCrypt.

Un chercheur du Project Zero de Google a annoncé sur son compte twitter avoir découvert deux failles de sécurité affectant le logiciel de chiffrement TrueCrypt. Ce ne sont pas les backdoors tant redoutées qui avaient été évoquées après la désertion des mystérieux développeurs, mais les deux failles permettant une élévation de privilège sur la machine cible et peuvent permettre à un attaquant d’exécuter un processus avec le plus haut niveau de privilèges.

Selon le chercheur à l’origine de la découverte, ces failles ne sont apparemment pas intentionnelles.

Ces vulnérabilités ont néanmoins été corrigées au sein de VeraCrypt, un fork du projet TrueCrypt repris après l’abandon du projet TrueCrypt et qui s’appuie sur le code source de la version 7.1a de l’utilitaire de chiffrement, la dernière version considérée comme légitime.

Failles non intentionnelles

L’abandon du support de Truecrypt par ses développeurs avait donné naissance à une avalanche de soupçons de la part de la communauté : ceux-ci avaient en effet disparu sans laisser de traces, ni donner d’explications, ce qui n’a pas contribué à renforcer le climat de confiance autour de l’utilitaire de chiffrement pourtant très populaire à l’époque.

Pour certains, cette disparition soudaine pouvait faire craindre l’existence de backdoors au sein du code source de l’utilitaire de chiffrement. Un audit a été mené afin de s’assurer de la fiabilité de TrueCrypt. Aucune backdoor n'a été détectée par cet audit, mais comme le remarque l'ingénieur du Project Zero, plusieurs failles ont pu être oubliées par cet audit.

lien article: http://www.zdnet.fr/actualites/truecrypt-pas-d-insidieuses-backdoors-mais-des-failles-39825656.htm

<table class="formatter-table">

<tr class="formatter-table-row">

<td class="formatter-table-col">Mageia7.1/6/5-64bits-Xfce</td>

<td class="formatter-table-col">Demander la maj d'un prog existant du CCM.</td>

<td class="formatter-table-col">[Tuto] Configuration d'un serveur LAMP</td>

</tr>

<tr class="formatter-table-row">

<td class="formatter-table-col">[Tuto] installer VeraCrypt.</td>

<td class="formatter-table-col">Cloner un disque, une partition</td>

<td class="formatter-table-col">Thèmes icônes xfce/plasma les modifiées</td>

</tr>

</table>

<tr class="formatter-table-row">

<td class="formatter-table-col">Mageia7.1/6/5-64bits-Xfce</td>

<td class="formatter-table-col">Demander la maj d'un prog existant du CCM.</td>

<td class="formatter-table-col">[Tuto] Configuration d'un serveur LAMP</td>

</tr>

<tr class="formatter-table-row">

<td class="formatter-table-col">[Tuto] installer VeraCrypt.</td>

<td class="formatter-table-col">Cloner un disque, une partition</td>

<td class="formatter-table-col">Thèmes icônes xfce/plasma les modifiées</td>

</tr>

</table>

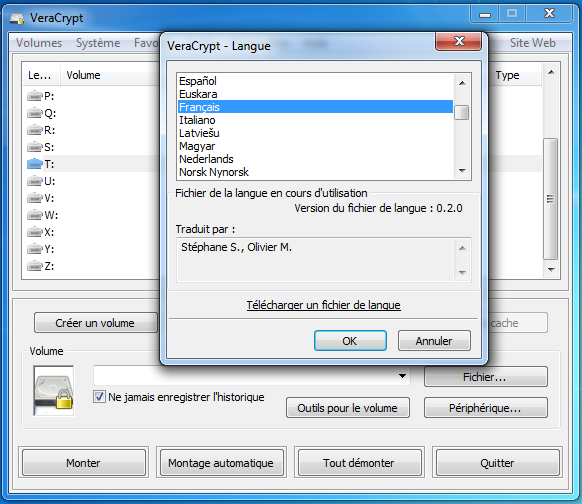

Je viens d'installer veracrypt, et, je ne peux mettre l’interface en français.

J'ai la version 1.19 du 17 octobre 2016.

est ce qu'il y a un fichier de traduction à ajouter?

Merci

Papoteur Membre non connecté

-

- Voir le profil du membre Papoteur

- Inscrit le : 03/10/2011

- Groupes :

-

Modérateur

-

Équipe Mageia

-

Administrateur

-

Forgeron

Yves

, et, j'ai aussi installer le rpm ici. Dans un cas comme l'autre, pas de possibilité de changer la localisation.

, et, j'ai aussi installer le rpm ici. Dans un cas comme l'autre, pas de possibilité de changer la localisation.

Visiteur

Visiteur

J'ai suivi le tuto de zalappy  , et, j'ai aussi installer le rpm ici. Dans un cas comme l'autre, pas de possibilité de changer la localisation.

, et, j'ai aussi installer le rpm ici. Dans un cas comme l'autre, pas de possibilité de changer la localisation.

, et, j'ai aussi installer le rpm ici. Dans un cas comme l'autre, pas de possibilité de changer la localisation.

, et, j'ai aussi installer le rpm ici. Dans un cas comme l'autre, pas de possibilité de changer la localisation.Bonjour,

Avec les nouvelles versions de Veracrypt, le tuto de zalappy, qui fut utile à une période donnée, n'est plus efficient.

Pour faire quelque chose de prorpre, refaites le tuto dans le sens inverse.

Laissez le .rpm d'installé, dans le fichier sudoers :

Code TEXT :

su Tapez votre mot de passe nano /etc/sudoers

Modifiez la ligne :

Code TEXT :

## Allows people in group wheel to run all commands # %wheel ALL=(ALL) ALL

Supprimez le dièse pour décommenter la ligne, faite ctrl+x puis répondez par l'affirmative aux questions posées par nano.

Ont ajoute votre utilisateur au groupe wheel:

Code TEXT :

su votre mot de passe gpasswd -a <votreutilisateur> wheel

Redémarrez, et normalement, Veracrypt seras fonctionnel.

Vigen

zalappy Membre non connecté

-

- Voir le profil du membre zalappy

- Inscrit le : 28/07/2012

- Groupes :

Parce que "cmoifp" dit juste qu'il n'arrive pas à le mettre en Fr.

<table class="formatter-table">

<tr class="formatter-table-row">

<td class="formatter-table-col">Mageia7.1/6/5-64bits-Xfce</td>

<td class="formatter-table-col">Demander la maj d'un prog existant du CCM.</td>

<td class="formatter-table-col">[Tuto] Configuration d'un serveur LAMP</td>

</tr>

<tr class="formatter-table-row">

<td class="formatter-table-col">[Tuto] installer VeraCrypt.</td>

<td class="formatter-table-col">Cloner un disque, une partition</td>

<td class="formatter-table-col">Thèmes icônes xfce/plasma les modifiées</td>

</tr>

</table>

<tr class="formatter-table-row">

<td class="formatter-table-col">Mageia7.1/6/5-64bits-Xfce</td>

<td class="formatter-table-col">Demander la maj d'un prog existant du CCM.</td>

<td class="formatter-table-col">[Tuto] Configuration d'un serveur LAMP</td>

</tr>

<tr class="formatter-table-row">

<td class="formatter-table-col">[Tuto] installer VeraCrypt.</td>

<td class="formatter-table-col">Cloner un disque, une partition</td>

<td class="formatter-table-col">Thèmes icônes xfce/plasma les modifiées</td>

</tr>

</table>

Visiteur

Visiteur

Juste qu'avec les nouvelles versions tu n'as pas besoin d'aller aussi profondemment en modif.

Toute la partie :

Code TEXT :

avec "vi" pour éditer le fichier en ligne de commande lisez ceci pour faire marcher "vi": http://www.commentcamarche.net/contents/1137-linux-l-editeur-vi - Lance une session de terminal/konsole - passe en root: su - édite le fichier: /etc/modprobe.conf - va sur la ligne: install scsi_hostadapter /sbin/modprobe sata_nv; /sbin/modprobe pata_amd; /bin/true et par exemple juste avant /bin/true - ajoute le texte /sbin/modprobe loop; - enregistre et quitte ensuite toujours avec "vi" - passer en root: su - ajouter le module: loop >> /etc/modules ce qui donne: # /etc/modules: kernel modules to load at boot time. # # This file should contain the names of kernel modules that are # to be loaded at boot time, one per line. Comments begin with # a `#', and everything on the line after them are ignored. loop ensuite il faut éditer le fichier /etc/sudoers avec "vi" passer en commentaire la ligne #Defaults requiretty (ajouter le #) Après ## The COMMANDS section may have other options added to it., ajoutez une ligne: nom_d_utilisateur nom_d_ordinateur=(root) NOPASSWD:/usr/bin/veracrypt Note: le nom_d_utilisateur s'obtient par la commande whoami et nom_d_ordinateur, 'localhost' par défaut, s'obtient par la commande : hostname

N'est plus necessaire.

De plus, tout ce qui concerne

Code TEXT :

deviens obsolète au fil du temps.requiretty

Si tu utilises le .RPM que j'ai fait, ajoute simplement ton utilisateur au groupe Wheel, et modifie le fichier sudoers en conséquence.

Rien de plus, ni de moins.

Si tu installes Veracrypt directement, un simple

Code TEXT :

en root suffiras../

Mais tu devras aussi modifier ton fichier /etc/group et le sudoers.

Bref, c'est beaucoup plus simple !!

Vigen.

Édité par Visiteur Le 24/05/2017 à 19h44

Visiteur

Visiteur

Veracrypt est maintenant inclus au sein de Mageia :

https://madb.mageia.org/package/show/application/0/release/cauldron/arch/x86_64/name/veracrypt

Cordialement,

Vigen.

zalappy Membre non connecté

-

- Voir le profil du membre zalappy

- Inscrit le : 28/07/2012

- Groupes :

https://www.mageialinux-online.org/forum/topic-19568-1+veracrypt-le-clone-de-truecrypt.php#m187622

[c'est le 1er message]

Tutoriel d'installation, pour (Mageia 6) et supérieur:

https://www.mageialinux-online.org/wiki/veracrypt-installation-sur-mageia

Il est à jour

Édité par zalappy Le 23/10/2017 à 19h30

<table class="formatter-table">

<tr class="formatter-table-row">

<td class="formatter-table-col">Mageia7.1/6/5-64bits-Xfce</td>

<td class="formatter-table-col">Demander la maj d'un prog existant du CCM.</td>

<td class="formatter-table-col">[Tuto] Configuration d'un serveur LAMP</td>

</tr>

<tr class="formatter-table-row">

<td class="formatter-table-col">[Tuto] installer VeraCrypt.</td>

<td class="formatter-table-col">Cloner un disque, une partition</td>

<td class="formatter-table-col">Thèmes icônes xfce/plasma les modifiées</td>

</tr>

</table>

<tr class="formatter-table-row">

<td class="formatter-table-col">Mageia7.1/6/5-64bits-Xfce</td>

<td class="formatter-table-col">Demander la maj d'un prog existant du CCM.</td>

<td class="formatter-table-col">[Tuto] Configuration d'un serveur LAMP</td>

</tr>

<tr class="formatter-table-row">

<td class="formatter-table-col">[Tuto] installer VeraCrypt.</td>

<td class="formatter-table-col">Cloner un disque, une partition</td>

<td class="formatter-table-col">Thèmes icônes xfce/plasma les modifiées</td>

</tr>

</table>

Répondre

Vous n'êtes pas autorisé à écrire dans cette catégorie